¿Qué es el ransomware?

El ransomware es un tipo de malware que cifra datos y archivos temporales y hace que sus propietarios pierdan el acceso a ellos. Este ataque puede contaminar un solo dispositivo, pero también extenderse a toda la red para cifrar un volumen de datos aún mayor. La investigación del ransomware es que los ciberdelincuentes atacan computadoras y otros dispositivos e inhabilitan el pago de un “rescate” para recuperar el acceso a esos datos, generalmente en bitcoins y otras criptomonedas, en transacciones que no se pueden rastrear. «Ransom» en inglés significa «rescate», mientras que «ware» se utiliza en palabras como malware y spyware para indicar programas maliciosos. Con esto, concluimos que el “ransomware” es un software malicioso que exige a los usuarios pagar una recompensa para recuperar o acceder a los datos.

Desafortunadamente, los datos disponibles en Portal estadístico muestran que la cantidad de ataques de ransomware en todo el mundo cada año es muy alta:

- 2014: 3,2 millones

- 2015: 3,8 millones

- 2016: 638 millones

- 2017: 184 millones

- 2018: 204,24 millones

- 2019: 187,9 millones

- 2020: 304 millones

Pero aquí hay un hecho importante: el El FBI no recomienda pagar un rescate en casos de ransomware. Esto no garantiza que realmente se restablezca el acceso a los datos y también alienta a los delincuentes a buscar más víctimas y anima a otros a participar en esta práctica ilegal. Por eso es mejor buscar ayuda de expertos, como Bot, que tiene más de una década de experiencia en la industria de la recuperación de datos y puede proponer la solución más adecuada para recuperar ransomware.

¿Cuál es el propósito del ransomware?

Al igual que ocurre con el secreto, el objetivo del ransomware es convertir a las víctimas en víctimas de los delincuentes. Esto tiene un alto costo psicológico y no hay certeza de que se restablecerá el acceso a los datos. El valor de los datos sensibles es muy alto. Al final, puede contener información sensible sobre los clientes de una empresa, datos bancarios, empresas de diseño financiero y otro conjunto de posibilidades que colocan a las víctimas en una posición completamente desfavorable. El impacto de encontrarse con un ataque de ransomware, además de esta carga emocional, es lo que puede aumentar las posibilidades de que las víctimas paguen lo exigido. Sin embargo, esta transacción no se puede rastrear, lo que dificulta determinar quién está fuera de esta actividad. En general, a los ciberdelincuentes no les interesan tanto los datos, sino que impiden que personas y empresas accedan a ellos para finalmente cobrar un rescate.

¿Cómo fue atacado el ransomware?

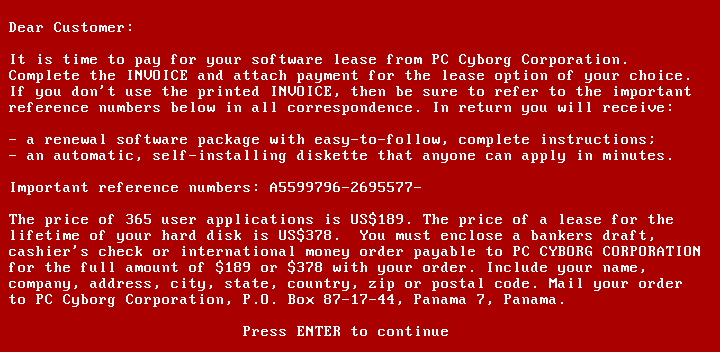

El primer ataque conocido de ransomware fue el «Troyano del SIDA», un malware escrito por el biólogo evolutivo Dr. Joseph Popp en 1989. Se envió en unos 20.000 disquetes, llamados «AIDS Information Introductory Diskette», a los participantes en una conferencia de la OMS sobre el SIDA. También llamado Aids Info Disk o PC Cyborg Trojan, sustituía el archivo «AUTOEXEC.BAT» del PC. A continuación, el malware contaba el número de veces que se había arrancado el ordenador y, tras 90 arranques, ocultaba carpetas y encriptaba los nombres de todos los archivos de la unidad «C:», inutilizando el sistema. El mensaje que aparecía en la pantalla del ordenador tras el 90º arranque era el siguiente:

Por 365 botas de su propio disco, la víctima tendría que pagar 189 $, mientras que una «licencia de por vida» costaría 378 $. Como curiosidad: considerando el mes de enero de 1989, estas cantidades tendrían el mismo poder adquisitivo de 410,48 $ y 820,97 $ en febrero de 2021, respectivamente. El concepto de ransomware ha evolucionado con el tiempo y se ha hecho aún más letal con el uso masivo de Internet, además de dificultar el rastreo de los delincuentes con la llegada de las criptomonedas.

¿Cómo funciona la infección por ransomware?

El proceso puede dividirse en tres pasos. El concepto de encriptación de archivos mediante ransomware fue inventado e implementado por Adam L. Young y Moti Yung en la Universidad de Columbia y presentado en el Simposio de Seguridad y Privacidad del IEEE en 1996. Denominado extorsión criptoviral, el concepto se inspiró en la segunda etapa de Alien, llamada «Facehugger» en la película homónima de 1979, y consiste en el siguiente protocolo entre el delincuente y la víctima:

- [criminoso → vítima] El delincuente genera un par de claves y coloca la clave pública en su malware, que se libera.

- [vítima → criminoso] Para llevar a cabo la extorsión criptoviral, el malware genera una clave simétrica aleatoria y cifra con ella los datos de la víctima. La clave pública del malware cifra la clave simétrica, lo que se denomina cifrado híbrido, y da como resultado un texto cifrado asimétrico, así como un texto cifrado simétrico con los datos de la víctima. La clave simétrica y el texto original se borran para impedir su recuperación, y la víctima ve un mensaje que incluye el texto cifrado asimétrico y cómo pagar el rescate. La víctima envía entonces el texto cifrado asimétrico y el dinero al delincuente.

- [criminoso → vítima] El delincuente recibe el pago, descifra el texto cifrado asimétrico con su clave privada y luego envía la clave simétrica a la víctima, que descifra los datos cifrados con esa clave. El ataque finaliza entonces.

Esta complejidad demuestra lo bien elaborados que pueden estar los ataques de secuestro de datos por ransomware. Sin embargo, con la ayuda de Bot, recibirás toda la ayuda que necesites para recuperar el acceso a tus datos de la forma más segura y económica posible.

¿Cuáles son los métodos más comunes de distribución del ransomware?

Una gran respuesta a esta pregunta se puede encontrar en los datos disponibles en el portal Statista, que muestra los principales métodos de ciberseguridad y vulnerabilidades que causan infecciones de ransomware. Compruébalo:

- Correos electrónicos de phishing o spam: 54

- Mala praxis o ingenuidad del usuario: 27 por ciento

- Falta de formación en ciberseguridad: 26%.

- Contraseñas débiles o fallos en el control de acceso: 21%.

- Acceso abierto a RDP (Protocolo de Escritorio Remoto): 20%.

- Clickbaits («señuelos» para conseguir clics): 17%

- Sitios web o anuncios de Internet maliciosos: 14%.

- Pérdida o robo de credenciales de usuario: 10%.

- Falta de financiación para soluciones de seguridad informática: 8%.

- Falta de compromiso de los ejecutivos para adoptar soluciones de seguridad: 8%.

¿Cuáles son los tipos de ransomware?

Básicamente, hay dos tipos de ransomware:

Cripto ransomware

También conocido como«Data Locker«, este ransomware encripta los archivos almacenados en un ordenador o dispositivo móvil para extorsionar a la víctima a cambio de dinero. La encriptación «codifica» el contenido de los archivos, de modo que se vuelven ilegibles. El cripto ransomware busca fallos y puntos débiles en ordenadores y dispositivos en busca de datos de los que no se haya hecho copia de seguridad. Se trata de un tipo de malware muy astuto, ya que cifra todos los datos valiosos antes de revelárselos a la víctima. No suele bloquear todo el ordenador o dispositivo. Así que las víctimas aún pueden acceder a cualquier área que no esté encriptada.

El ransomware Locker

El ransomware Locker bloquea y desconecta todo el ordenador o dispositivo móvil. Se pide a las víctimas que paguen un rescate para liberar el acceso. Generalmente, el sistema bloqueado sólo permite a la víctima un acceso limitado. Algunas partes del teclado pueden bloquearse o el ratón puede dejar de funcionar, obligando a la persona a responder a lo que quiere el delincuente. El ransomware Locker no suele infiltrarse en toda la red informática ni atacar los archivos. Por tanto, con la ayuda de una empresa especializada como Bot, las posibilidades de encontrar el malware y eliminarlo sin tener que pagar un rescate aumentan significativamente.

Lista de ransomware: ¿cuáles son los más conocidos?

Una encuesta de Kaspersky Lab a usuarios cuyos ordenadores fueron objeto de ataques de ransomware criptográfico en 2020 mostró cuáles eran las principales variantes. Las opciones etiquetadas con (*) son veredictos genéricos, en los que probablemente no se confirmó exactamente de qué ransomware se trataba.

- WannaCry / Troyano-Ramson.Win32.Wanna: 16,56

- Troyano-Ransom.Win32.Phny(*): 11,56

- Troyano-Ransom.Win32.Gen(*): 11,37

- Stop / Trojan-Ransom.Win32.Stop: 7,76

- Troyano-Ransom.Win32.Encoder(*): 6,66

- Troyano-Ransom.Win32.Generic(*): 4,77

- Troyano-Ransom.Win32.Crypren(*): 4,07

- PolyRansom/VirLock / Virus.Win32.PolyRansom: 2,54%.

- Crysys/Dharma / Troyano-Ransom.Win32.Crysis: 2,21

- Troyano-Ransom.Win32.Crypmod(*): 1,83

Además de estos datos, hemos elaborado una lista de ransomware con algunos tipos muy comunes. Échales un vistazo:

- Bad Rabbit: una variante que ha atacado a empresas de Rusia y Europa del Este, se propaga a través de una falsa actualización de Adobe Flash en sitios web comprometidos. Cuando infecta una máquina, se indica a las víctimas que realicen un pago de 0,05 Bitcoin.

- Cerber: centrado en los usuarios de Microsoft 365 en la nube, ya ha afectado a millones de usuarios con una campaña de phishing bien elaborada.

- CryptoLocker: uno de los ransomwares más conocidos, dio a conocer este tipo de malware. La botnet fue desactivada en mayo de 2014, pero los hackers consiguieron extorsionar a las víctimas unos 3 millones de dólares. El enfoque de CryptoLocker ha sido copiado por otros ransomware, aunque no están directamente relacionados con el original.

- CryptoWall: ganó notoriedad tras la caída de CryptoLocker. Distribuido mediante spam o kits de exploits, apareció a principios de 2014 y tiene una gran variedad de nombres, como CryptoWall 2.0, CryptoWall 3.0, CryptoBit y CryptoDefense.

- Crysis: encripta archivos en discos fijos y extraíbles y en redes con un algoritmo muy complicado. Suele propagarse por correos electrónicos con archivos adjuntos con extensiones dobles, que dificultan la comprensión de que se trata de archivos ejecutables.

- CTB-Locker: este ransomware tiene una estrategia diferente. Los hackers ponen el proceso de infección a disposición de socios a cambio de una parte de los beneficios. Se trata de una estrategia que les permite conseguir volúmenes aún mayores y, por tanto, infecciones más rápidas.

- GoldenEye: similar a Petya, se propaga mediante campañas a gran escala centradas en los departamentos de Recursos Humanos. En cuanto se «descarga» el archivo, se lanza una macro que cifra los archivos del ordenador. A cada archivo cifrado, GoldenEye añade una extensión aleatoria de 8 caracteres. También modifica el Master Boot Record (MBR) del disco duro del usuario con un gestor de arranque personalizado.

- Jigsaw: encripta y elimina progresivamente los archivos hasta que se pague el rescate. Después de la primera hora se borra un solo archivo, a un ritmo que aumenta cada hora hasta llegar a las 72 horas, cuando se borran todos los archivos restantes.

- KeRanger: supuestamente descubierto en un popular cliente BitTorrent, no está tan ampliamente distribuido como otras variantes, pero es conocido como el primer ransomware totalmente funcional diseñado para bloquear aplicaciones de Mac OS X.

- LeChiffre: a diferencia de otros, LeChiffre necesita ser ejecutado manualmente en el sistema comprometido. Los delincuentes analizan automáticamente las redes en busca de escritorios remotos con poca seguridad, accediendo a ellos a distancia y ejecutando así manualmente una instancia del virus.

- LockerGoga: ya ha afectado a varias empresas europeas, como Norsk Hydro, habiéndose infiltrado en la empresa a través de un correo electrónico de phishing. Esto provocó un apagón informático global y les obligó a comprar cientos de ordenadores nuevos.

- Locky: el malware se propaga por correo electrónico como una factura, pero cuando se abre, se codifica. A continuación, se ordena a la víctima que permita que las macros lean el documento, y cuando lo hace, Locky empieza a cifrar grandes volúmenes de datos con cifrado AES.

- El ransomware Maze: descubierto en 2019, se hizo conocido por liberar los datos de las víctimas, especialmente en el sector de los servicios sanitarios. A Xerox también le robaron más de 100 GB de datos.

- NotPetya: inicialmente catalogado como una variante de Petya, los investigadores creen que se trata de un malware conocido como «wiper», con el único propósito de destruir datos en lugar de obtener un rescate.

- Petya: a diferencia de otros ransomware, Petya cifra sistemas informáticos completos, sobrescribiendo el MBR e impidiendo que el sistema arranque.

- Ryuk: tras haber golpeado a varias víctimas, especialmente a lo largo de 2020, se utiliza en ataques dirigidos a empresas, hospitales y municipios. Cifra archivos críticos y exige pagos elevados, normalmente millonarios.

- Spider: distribuido por correo electrónico en Europa, se oculta en documentos Word que instalan el malware en el ordenador cuando se «descargan». El documento contiene varias macros maliciosas y, al ejecutarse, el ransomware comienza a descargar y cifrar los datos de la víctima.

- TeslaCrypt: también funciona con algoritmos AES y suele ser distribuido por el kit de explotación Angler, que ataca especialmente vulnerabilidades de Adobe. Cuando se explota una vulnerabilidad, TeslaCrypt se instala en la carpeta Temp de Microsoft.

- TorrentLocker: generalmente se distribuye mediante campañas de correo electrónico enfocadas geográficamente en puntos estratégicos. Utiliza el algoritmo AES para cifrar archivos, además de recopilar direcciones de correo electrónico de la lista de contactos de la víctima para poder propagarse al ordenador infectado, una característica especial de TorrentLocker.

- WannaCry: muy conocido, ya ha afectado a más de 125.000 empresas en más de 150 países. Afecta a máquinas Windows a través de un exploit de Microsoft conocido como EternalBlue.

- ZCryptor: malware que se propaga por sí solo y muestra un «comportamiento similar al de un gusano», encriptando archivos e infectando dispositivos de almacenamiento externos para distribuirse a otros ordenadores.

Aunque éstos son de los más comunes, existen varios tipos más de ransomware, con características y medios de transmisión diferentes, así como nuevos ransomware creados con el tiempo.

¿Qué dispositivos y sistemas puede atacar el ransomware?

Ordenadores Windows, Linux y MacOS, así como dispositivos Android e iOS. En la práctica, nadie es totalmente inmune. Una encuesta disponible en el portal Statista a más de 1.000 proveedores de servicios preguntaba qué sistemas habían sido infectados ya por ransomware, con la opción de elegir más de una alternativa. Las respuestas fueron las siguientes

- Ventanas: 91

- Servidor Windows: 76

- Tableta Windows: 8%.

- MacOS X: 7%.

- Android: 6%.

- iOS: 4%.

Windows encabeza la lista, pero otros sistemas también son objeto de infecciones de ransomware.

¿Cómo sé si mi dispositivo está infectado por un ransomware?

No hay una forma definitiva de saber si tu dispositivo está infectado por un ransomware, ya que cada uno actúa a su manera, pero conviene tener en cuenta algunas señales, como las siguientes:

- Navegador o escritorio bloqueado, con un mensaje sobre cómo pagar para desbloquear el sistema;

- Carpetas con una «nota de rescate», normalmente en archivos.txt;

- Todos los archivos tienen ahora una nueva extensión después de sus nombres originales, como .exx, .zzz, .xxx, .micro, .encrypted, .crypto, .locked, .LOL!, .RDM, .magic, .SUPERCRYPT y similares;

- Actividad sospechosa repetida, normalmente a la misma hora del día, como si fuera la acción de un virus.

Si observas alguno de estos signos, ponte en contacto con Bot lo antes posible para que analice a fondo el dispositivo. Cuanto antes se identifique un posible ataque de ransomware, mejor.

¿Qué puedo hacer para protegerme contra un ataque de ransomware?

La prevención es una de las mejores formas de evitar un ataque de ransomware, y los siguientes consejos pueden ayudarte en este sentido:

- Haz copias de seguridad constantes. Si eres víctima de un ransomware, pero tus datos están a salvo, no tienes de qué preocuparte. Lo ideal es que optes por el almacenamiento en la nube o por controladores externos.

- Ten cuidado con los correos electrónicos y mensajes sospechosos. Si notas algo extraño, ponte en contacto con la persona que supuestamente envió el correo electrónico. Si el remitente es desconocido, extrema la vigilancia.

- No descargues archivos adjuntos cuyo origen desconozcas. Ya sea una hoja de cálculo, un documento de texto o un PDF, si no estás seguro de su procedencia, lo mejor que puedes hacer es evitar abrirlo, ya que podría ser una trampa.

- Mantén actualizados tus programas y tu sistema operativo. Las actualizaciones suelen venir con medidas de seguridad adicionales, lo que siempre es importante para evitar infracciones.

- Elabora un plan de recuperación ante catástrofes. Disponer de un Plan de Recuperación de Desastres (DRP) es esencial, sobre todo para las empresas. El plan puede incluir varios pasos, como apagar la mayoría de los dispositivos de red, Wi-Fi y Bluetooth, e incluso alertar a las autoridades.

Han encriptado mis archivos: ¿y ahora qué?

Si has sido víctima de un ataque de ransomware, lo mejor es que busques ayuda profesional para evitar problemas mayores. Sabemos que este tipo de infección causa grandes quebraderos de cabeza, pero contar con profesionales que se ocupen de ella ayuda mucho. En general, las víctimas tienen tres opciones cuando detectan un ransomware en su dispositivo:

- Paga el rescate y espera a que los delincuentes te devuelvan la herramienta con la solución (lo que no ocurre en el 30% de los casos);

- Busca una empresa especializada en recuperación de datos encriptados que sea reconocida y tenga resultados probados (como Bot);

- Restaura tu ordenador a los valores de fábrica y pierde todos tus datos.

En cualquier caso, es importante no ceder al chantaje de los delincuentes. Se recomienda no pagar el rescate, ya que las cantidades son elevadas, el pago es complejo, no hay seguridad de que vayas a recuperar tus datos y el pago acaba incentivando este tipo de delitos. Además, las otras opciones requieren experiencia y conocimientos, así como herramientas especializadas. Por eso es importante buscar ayuda profesional lo antes posible. Si es posible comprobar la estructura de archivos afectada por el ransomware sin demasiadas modificaciones, las posibilidades de recuperación son mayores.

¿Qué debo hacer para desencriptar un archivo?

Si crees que has sido víctima de un ataque de ransomware y quieres saber cómo recuperar archivos encriptados por virus, lo mejor que puedes hacer es ponerte en contacto con Bot inmediatamente, ya que los procedimientos incorrectos pueden dificultar la recuperación. Se trata de un procedimiento muy técnico. Requiere un análisis exhaustivo de cada caso, que debe ser realizado por especialistas con mucha experiencia en la recuperación de archivos cifrados.

Eliminar el ransomware de encriptación

Después de analizar la infección, la eliminación del cifrado en un ataque de ransomware se debe realizar con una herramienta de descifrado o mediante procesos profesionales de edición de archivos. Existen diferentes herramientas para diferentes tipos de ransomware, por lo que es importante confiar en los profesionales para identificarlos y adoptar la plataforma adecuada.

¿Cómo funciona la recuperación de archivos cifrados?

Inicialmente, nuestros técnicos analizan la situación para determinar la opción más segura y rentable para recuperar los archivos cifrados. Si evalúas todas las posibilidades en un estudio específico según el tipo de ransomware, cómo funciona y los agujeros de seguridad que presenta. A continuación, comprobamos si es posible revertir el proceso para describir los datos. Si esto no es posible, contacte con un equipo de expertos que puedan realizar un análisis en profundidad de la estructura de los ficheros conservados. Se trata de comprobar los rastros perdidos durante una infección para reconstruir el mayor número de archivos posible. Se llevarán a cabo todos los procedimientos posibles para aumentar las posibilidades de recuperar sus archivos cifrados de forma más eficaz y segura. Y Es muy importante que contactes con el Bot lo más rápido posible, ya que algunos ransomware pueden eliminar archivos durante un período de tiempo. Además de gratuita (48 horas), también tenemos opciones prioritarias (24 horas) o urgentes (12 horas), que agilizan aún más los trámites. Nuestro equipo trabaja las 24 horas del día, los 7 días de la semana y los 365 días del año. Esto significa que tendrás todo el apoyo que necesitas para salir de esta situación. El 99% de los clientes de Bot están satisfechos con el resultado y la valoración media recibida de nuestros clientes en las redes sociales es de 4,9/5,0. Además, tenemos una tasa de éxito del 95% en los casos que recibimos, lo que demuestra la calidad de los servicios que brindamos. ¡No pierdas más tiempo y elimina rápidamente el bloqueo de datos por ataques de ransomware, con toda la seguridad y eficacia que te mereces!